https://v.youku.com/v_show/id_XMTQyNTE1MDE2NA==.html?playMode=pugv&frommaciku=1

作者: wind

-

目前测试可用VPN

https://knmvc.com/s/vyuj11

-

wf-1000xm4双设备连接固件

2月28日,突然迎来2.0.0固件更新,有了双设备连接,更新后降噪没有变化,同时连接a和b手机,在a手机听歌时,b手机来电可以自动切换,并在通话结束后可以自动切回a手机继续听歌;但是a手机听歌时,b手机播放音乐并不会自动切换到b手机的声音。

-

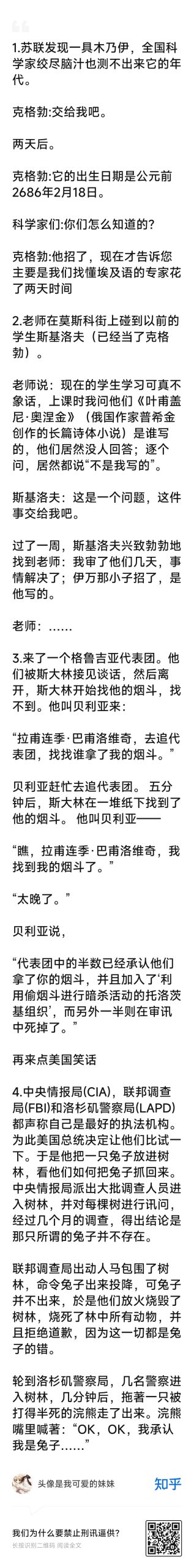

看到一篇笑话:我们为什么要禁止刑讯逼供?

转载自知乎:https://www.zhihu.com/question/266520381/answer/2385205893?utm_id=0

勃列日涅夫和美国总统卡特在瑞士开会,休息时间两个人很无聊,就开始比谁的保镖更忠诚。卡特先来,他把自己的保镖叫进来,推开窗(外面是20层楼)说: “约翰,从这里跳下去!”约翰哭着说:“你怎么能这样呢,总统先生,我还有老婆孩子呐。”卡特被感动了,流着泪说是自己不对,叫约翰走了,然后抡到勃列日涅夫,他也大声叫自己的保镖伊万。“伊万,从这里跳下去!”伊万二话不说就要往下跳,卡特一把抱住他说:“你疯了?跳下去会死的!”伊万一边挣扎着要跳下去一边说:“放开我,混蛋,我还有老婆孩子呐。”

-

利用cloudflare访问被墙的VPS(web和vpn)

最近vps频繁被墙,中途尝试过host winds,尽管hostwinds可以换ip,可是最近一次被墙后换了n次IP也没通,不想折腾了,牺牲点速度用cloudflare吧。vps主要是放个blog,再搭建个私有vpn偶尔上谷歌查查文献。

-

DHA

为记录下这个知识,怕以后找不到了,转载了此文,来源知乎:https://zhuanlan.zhihu.com/p/33275613

毫无悬念:在我们要系统了解对人脑来说什么营养素至为重要时,首先撞见的总是DHA。

-

禁用wpjam首页获取文章第一张图

之前一直用wpjam basic来在首页显示文章第一张图片,最近发现wpjam好像会影响页面加载速度,禁用之后速度明显变快,于是尝试自己加代码。

1、在主题编辑器中编辑function.php,在最后加入如下代码:

-

禁用优化插件获得效率提升

今天心血来潮,把所有插件都禁用了,然后一个一个打开,测试页面打开速度,结果发现一些所谓的优化插件(WP-Optimize、W3 Total cache)都会影响网页打开速度,对个人博客来说,这简直是负优化啊,可能当访问量很大的时候需要用到这类插件,至少目前低负载情况下这两个插件对网页打开速度的影响是明显的。

-

本站优化7:waf防火墙改进动态封禁ip

此文转载自:斐斐のBlog

原文地址:宝塔面板Nginx的Lua-Waf防火墙终极改进 动态封禁IP

实在没有需要修改的地方,就连理由都一样,原文如下:

宝塔面板自带的Nginx防火墙有些鸡肋,对于大量的恶意攻击只能临时拦截,而不能封禁IP,下面的修改可以帮你做到:

CC攻击屡教不改,立即ban!

漏洞扫描屡教不改:立即ban!

同一个IP段轮流攻击,整个IP段都给你ban了!

使用了CDN?没关系,获取了真实IP再ban!

一小时后,unban……

宝塔面板的nginx修改/www/server/nginx/waf/目录下的三个文件即可,如果没有宝塔面板,nginx必须安装Lua,然后对下面的代码稍加修改,并且自己加上正则黑名单(或者下载个宝塔面板把规则文件拷出来)也可以正常使用。

代码:config.lua

RulePath = "/www/server/panel/vhost/wafconf/" --规则文件夹 attacklog="on" logdir = "/www/wwwlogs/waf/" --日志文件夹 UrlDeny="on" Redirect="on" CookieMatch="on" postMatch="on" whiteModule="on" black_fileExt={"php"} ipWhitelist={} ipBlocklist={} CCDeny="on" CCrate="500/100" --这个是CC攻击的几秒钟允许请求几次 -

本站优化6:开启nginx的过滤器

最近,本站一直遭到cc攻击骚扰,实在受不了了,这么个小站点,只是记录点自己关注的东西,还天天被练手,有意思吗.......

于是尝试了悬镜防火墙,实测1.9以下总是用的不爽,还占了一部分资源,还不如用nginx自带的过滤器,也算一个小小的防火墙了,至少cc攻击和一些字符串能过滤掉,还能禁ip。